Ransomware: ¿Cómo librarse del siguiente Ciberataque?

Indice

El factor humano: «Enanito sí pero con qué pedazo.exe»

En el año de nuestro señor de 2000, recién llegado a mi empresa hice doble click sobre un archivo que llegó de sabe Dios dónde, con el sugestivo nombre «enanito sí pero con qué pedazo.exe». No era precisamente un ransomware sofisticado, no.

El subsiguiente pantallazo azul, el sudor frío y la llamada autoinculpatoria a IT para tratar de explicar lo inexplicable es una experiencia (y una lección) que no se olvidan.

Dieciseis años después sigo preguntándome qué experiencia artística, conocimiento, qué… esperaba yo conseguir del enanito, a la vista de la información disponible.

Da igual. El antivirus funcionó perfectamente y no pasó nada.

Vamos a pensar que el cabrón que discurrió el nombre del archivo hizo un excelente trabajo. Yo al menos hago reír a quien me escucha cada vez que cuento la anécdota.

Dicho esto, el ciberataque del viernes no fue cosa de tanta risa.

Lo del viernes

Lo del viernes

El viernes 12 de mayo a la una y media recibí un correo electrónico del departamento de IT de mi empresa ordenándome que apagara mi PC inmediatamente.

Soy uno de los miles de trabajadores a los que sus empresas mandaron a casa antes de tiempo. La sensación fue de incredulidad

«No creo que esto sea tan gordo«

«Tengo mucho que hacer. Sigo currando, esto se quedará en nada.«

Lo del viernes no fue el «Big One«, el ciberataque catastrófico que muchos agoreros anuncian.

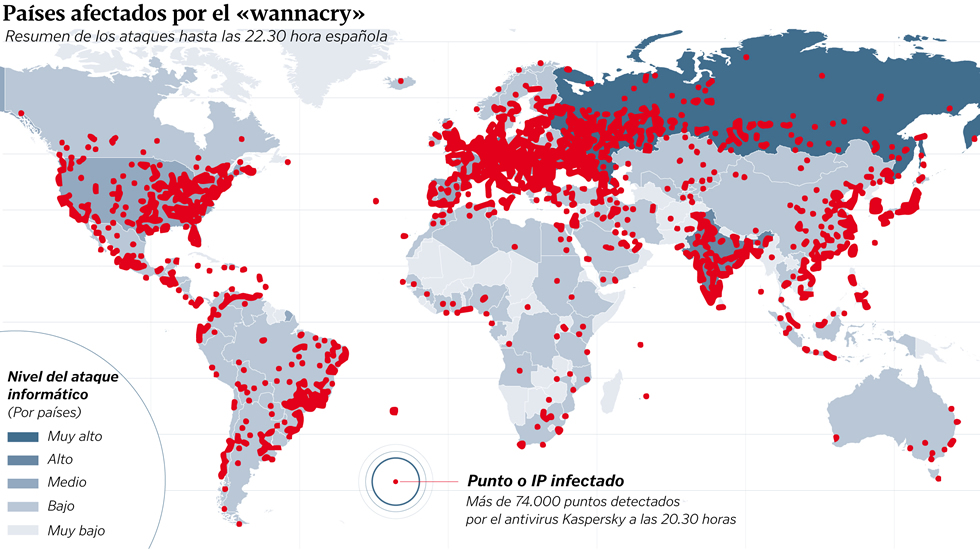

El virus «Wannacry» puede no ha sido el Big One pero sí el más grande hasta el momento. Fue muy muy malo. Afectó a mucha gente.

La verdad es que durante buena parte del día tuvo muy mala pinta: consiguió impactar en infraestructuras críticas de muchos países (fundamentalmente Rusia, España, Reino Unido y Estados Unidos). Consiguió colarse en multitud de máquinas conectadas en red, de forma automática, sin que el usuario tuviera que pinchar en un enlace o hacer nada.

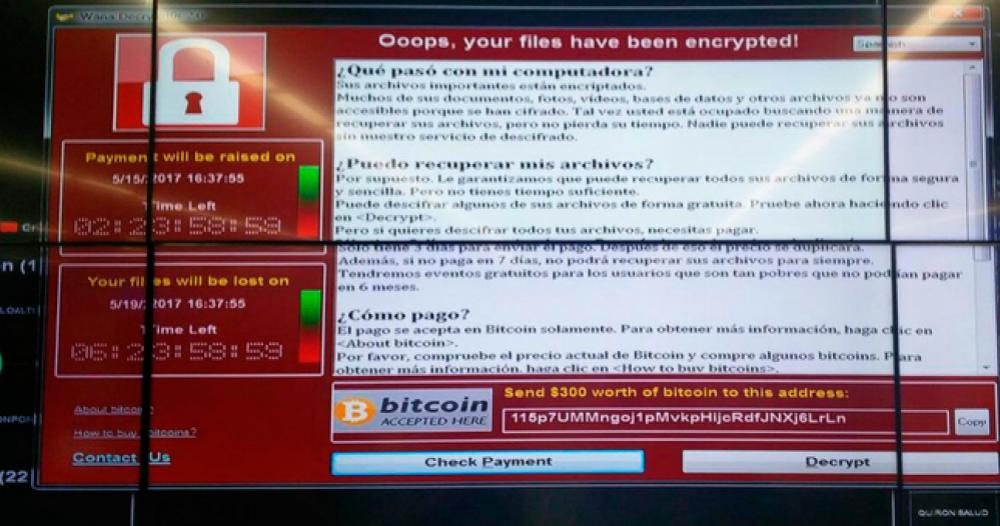

El virus se extendió de una forma tan fabulosa gracias a una vulnerabilidad (de las llamadas «zero day»). Es decir, una vulnerabilidad en este caso técnica.

Windows había liberado ya un parche de seguridad para subsanar esta vulnerabilidad dos meses antes del ataque. Esto puede hacer pensar que había por ahí uno o varios Homer Simpsons comiendo donuts en lugar de parchear servidores, pero muchas veces, la realidad es más complicada.

La instalación en masa de parches suele provocar problemas en un porcentaje de las máquinas, con alto riesgo de alguna/s actividad/es de la empresa se interrumpan. Por eso, siempre se tarda un tiempo en adaptar los parches o actualizaciones (de Windows, Apple, Android…) a las configuraciones a medida implementadas en cada empresa.

Muchas empresas quedan cautivas por distintas razones en equipos o sistemas operativos anticuados y aunque tengan acceso a los parches, puede no ser fácil o posible actualizar todos los equipos. La versión de @chemaalonso de Telefónica, aquí.

Por otro lado parece, aunque este dato nunca se aclarará que el «paciente cero» del ciberataque fue un trabajador que abrió el correo electrónico o el archivo que no debía.

Estas son vulnerabilidades humanas.

La lectura «positiva»: de lo perdido saca lo que puedas

Desde cierto punto de vista, el balance es positivo: que sepamos ninguna infraestructura esencial se ha visto afectada. Que sepamos.

Dicho esto, debe haber miles de empresas afectadas. Que no sabremos.

David Maeztu ha hecho un alegato valioso a favor de la mejor regulación de estas conductas, pero como nos recuerda nuestra cibercop favorita Silvia Barrera, la dificultad clave en su persecución, más allá de lo técnico (que desde luego) está en la necesidad de coordinar a un montón de jurisdicciones y autoridades de distintos países, para perseguir este tipo de delincuencia.

No amigos, los culpables no serán identificados ni detenidos.

¿Se acuerdan del ciberataque de octubre pasado? ¿Les pillaron?. Nop.

Es más, el virus flotará durante una buena temporada y seguirá atacando las máquinas que no sean parcheadas.

Lo que me lleva al tema:

Estamos esencialmente solos ante el peligro.

Si me tengo que quedar con algo, me quedo con lo siguiente:

- Por la magnitud del ciberataque (seguro que todos conocemos un montón de gente que, cuando menos se tuvo que ir a casa antes de tiempo, como yo)

- Por el hecho de que España haya sido una de las principales víctimas …

…esto tiene que servir para que cobremos conciencia de que todos vivimos en un mundo conectado y peligroso, y tenemos que protegernos, porque al protegernos a nosotros mismos también protegemos a los demás.

«vivimos en un mundo conectado y peligroso, y tenemos que protegernos, porque al protegernos a nosotros mismos también protegemos a los demás»

Todos necesitamos formación sólida en ciberseguridad. Como usuarios, trabajadores, responsables, profesionales.

(i) como trabajadores (para empresas o para nosotros mismos),

(ii) como responsables en nuestras empresas. Porque estos ciberataques son importantes focos de responsabilidad.

(iii) como ciudadanos (cualquier día de estos, nos puede pasar a nosotros como pobres particulares).

Prevención, prevención y formación, formación

Estos días leeremos multitud de textos -sin duda, mucho más valiosos que éste- sobre este tema.

Por mi parte, mis consejos básicos para particulares serían:

- Hacer copias de backup regular y frecuentemente. (Si lo peor ocurre, y te cifran el equipo, podrás formatear tu máquina y perder únicamente los últimos datos no duplicados).

- Mantener los equipos actualizados.

- Tener mucho cuidado. El Incibe tiene un montón de recursos con cautelas básicas para pymes y usuarios medios. Empiece por (i) ignorar y borrar los emails de desconocidos que induzcan a pinchar un enlace, (ii) no utilizar pinchos usb que no haya adquirido usted mismo, y (iii) utilizar un antivirus de calidad y actualizado. Estos tres consejos serían la santísima trinidad en este sentido).

Si quiere más, tengo un listado de enlaces y recursos útiles y gratuitos de ayuda en materia de privacidad y seguridad. Está aquí.

Las empresas deben hacer mucho más:

- Invertir en diseñar sus sistemas de modo que la seguridad dependa en la menor medida posible del factor humano: privacy by design (privacidad desde el diseño), security by design (seguridad desde el diseño)

- Contratar servicios especializados de ciberseguridad.

- Servicios especializados de backup. Por favor, ninguna empresa o profesional serio debería confiar sus datos a un servicio de backup en la nube gratuito. Repito, ninguno.

- Tener preparado un protocolo de actuación en caso de quiebra de seguridad. Mi empresa demostró que lo tenía, y lo cumplió.

Reglamento Europeo de Protección de Datos

No puedo dejar de recordar que el 25 de mayo de 2018, empezará a aplicarse el nuevo Reglamento.

Si hubiera sido aplicable esta semana, las empresas afectadas por el ciberataque tendrían que haberlo comunicado:

- a la AEPD ya (o comunicar antes del martes) el incidente, sus circunstancias detalladas y consecuencias.

- a todos sus usuarios que pudieran haber sido afectados por la quiebra de seguridad, sin dilación indebida, con indicación de medidas para mitigar esos efectos.

Y no hablo sólo de Telefónica, que lo hizo de inmediato, sino todas las empresas afectadas, que sin duda son muchas.

Con esa comunicación en la mano, tanto la Agencia como los interesados sin duda tendrán algo que sancionar/reclamar…

Y si a los malos no les pillan, seremos los paganinis de esta historia… saquen sus propias conclusiones.

El riesgo de no hacer nada

Si no ponemos cada uno de nosotros nuestro granito de arena, el próximo enanito sí podría ser el Big One…

Buena semana

Jorge Garcia Herrero, Abogado.